|

Registro y entrega de programas

- |

|

|

Sesión Inaugural

- Programa 1. Presentación del Presídium. |

|

|

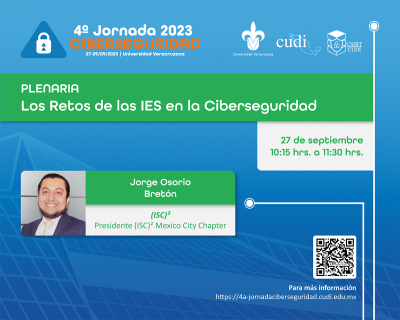

Los Retos de las IES en la Ciberseguridad

- En esta sesión conoceremos cuáles son los retos en la actualidad con respecto a la ciberseguridad en las Instituciones de Educación Superior para la gestión de la seguridad de la información, resiliencia, nuevas amenazas y la Inteligencia Artificial. |

|

|

Visita Expo - Coffe Break

- |

|

|

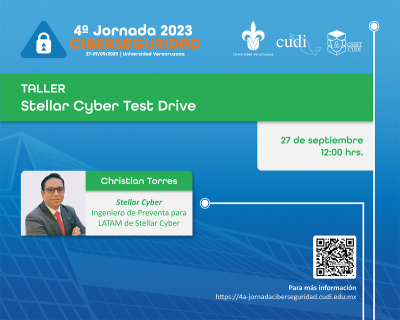

Stellar Cyber Test Drive

- En esta sesión se realizará un breve recorrido por el valor de nuestra plataforma. Sus alcances y potencial. |

|

|

Fortinet NGFW & Security Fabric

- Identificación y Respuesta oportuna de eventos maliciosos |

|

|

Arista - Zero Trust Everywhere

- |

POR CONFIRMAR |

|

Gestión de riesgo

- |

POR CONFIRMAR |

|

Fortinet - Gestión de Riesgo

- |

POR CONFIRMAR |

|

Monitoreo Básico de Recursos de Red

- Al finalizar este taller el asistente tendrá los conocimientos necesarios para implementar un sistema básico que le permita tener un mapa de su red y estar al tanto de su disponibilidad y uso. |

|

|

Comida

- |

POR CONFIRMAR |

|

Tan Tan - Blockchain

- |

POR CONFIRMAR |

|

Blockchain

- |

POR CONFIRMAR |

|

Ejercicio de concientización

- |

POR CONFIRMAR |

|

Kaspersky - Ejercicio de Concientización

- |

POR CONFIRMAR |

|

Hands-on desde cero en DFIR

- En este workshop empezaremos con el análisis de un endpoint, pasando por la red, aprenderemos a realizar hipótesis para threat hunting y que herramientas podemos utilizar. Es un mix de todo lo básico que necesitamos para ser un analista de DFIR |

POR CONFIRMAR

|

|

Protección de Datos Personales

- |

POR CONFIRMAR |

|

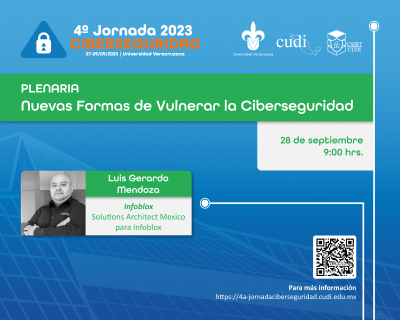

Nuevas formas de Vulnerar la Ciberseguridad

- Se mostrarán las técnicas que los atacantes cibernéticos están usando para vulnerar la seguridad de las organizaciones en la actualidad, para crear conciencia y prepararnos para detenerlas. |

|

|

Check Point: Una perspectiva más allá del Firewall.

- Revisión de tendencias de transformación digital, Nubes Públicas, Inteligencia Artificial, procesos digitales y riesgos. |

|

|

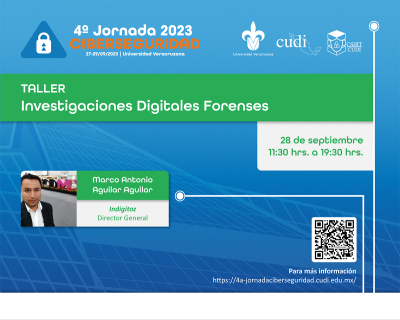

Investigaciones Digitales Forenses

- En este taller, el participante aprenderá las fases del cómputo forense, así como algunas técnicas de recolección de información y análisis de esta, para realizar un estudio exprés y de primera respuesta a un incidente de seguridad. |

|

|

Workshop de seguridad a través del protocolo DNS

- Se utilizarán diversas herramientas de seguridad Infoblox para demostrar cómo se realiza una exfiltración de Datos vía el protocolo DNS |

|

|

Lacnic - Hardening de Servidores

- |

POR CONFIRMAR |

|

Checkpoint XDR

- |

|

|

Onboarding Seguro en WI-FI

- En esta sesión se mostrará como llevar a cabo el enrolamiento de dispositivos |

|

|

IPXO

- |

POR CONFIRMAR |

|

Hands On "Web Application & API Protection (WAAP)"

- Los WAF Legacy no están diseñados para los desafíos o velocidad del cómputo en la Nube. Aprenda sobre la Protección de Aplicaciones Web & Seguridad para API's Prevención de BOts Prevención de Intrusos Herramientas de Inteligencia artificial (IA) & el aprendizaje automático contextual (Machine Learning) proporciona información precisa, análisis, previniendo ciberataques conocidos y desconocidos. |

|

|

Problemáticas con SPAM y Phishing; Casos, Análisis y Soluciones

- Análisis de casos de SPAM y Phishing.C |

POR CONFIRMAR

|

|

ESET

- |

POR CONFIRMAR |

|

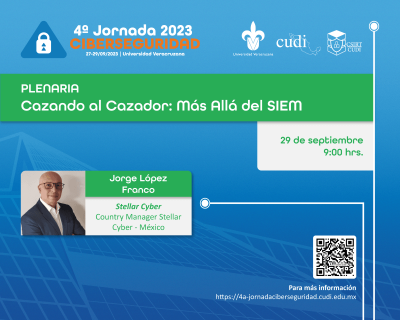

Cazando al cazador: más allá del SIEM

- Venga y escuche de nuevas tecnologías que le permitirán ir más allá y poder conocer la fuente, destino, técnica e inclusive poder contener los ataques en cuanto se reciben. |

|

|

Soluciones para Recursos IPV4 Legados y no Legados

- La escasez de direcciones IPv4 ha generado un problema para muchas empresas y organizaciones que aún no están preparadas o no son capaces de implementar la nueva versión IPv6. Sin embargo, muchas entidades todavía poseen una cantidad significativa de direcciones IPv4 que fueron asignadas hace muchos años. Para estas empresas, el uso de este stock de direcciones presenta una gran oportunidad para monetizar activos que actualmente no están en uso por migración a IPv6 o porque no forman parte de sus planes de negocio actuales. |

|

|

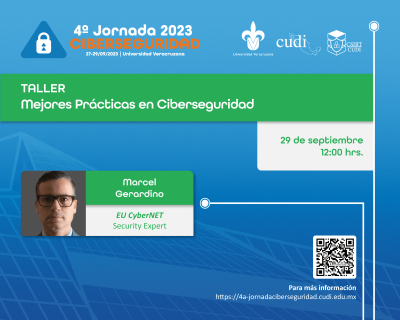

Mejores Prácticas en Ciberseguridad

- Discusión teórica y práctica sobre los riesgos tendencias de las amenazas cibernéticas y |

POR CONFIRMAR

|

|

BESTEL

- |

POR CONFIRMAR |

|

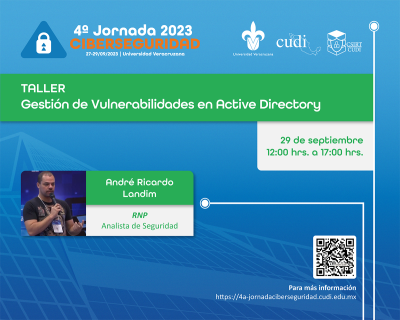

Gestión de Vulnerabilidades

- Este taller tiene como objetivo mostrar la importancia de un proceso de gestión de vulnerabilidades en entornos de TI. Abarca conceptos básicos sobre riesgos, amenazas, ataques y vulnerabilidades en redes y sistemas. Se presentarán algunas herramientas para ayudar al equipo de seguridad a identificar y manejar vulnerabilidades. Al final, se espera que los participantes sean capaces de planificar e introducir un proceso básico de gestión de vulnerabilidades en su entorno. |

|

|

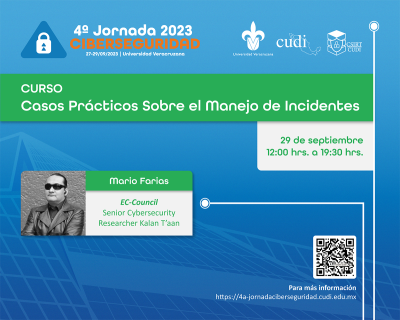

Casos Prácticos sobre el Manejo de Incidentes

- En el presente curso, el participante obtiene el conocimiento necesario para implementar los procesos de respuesta a incidentes basado en las mejores prácticas, estándares, marcos de seguridad, leyes y reglamentos... |

|