-

Duración total:

1hrs.

Ponente(s):

Institución:

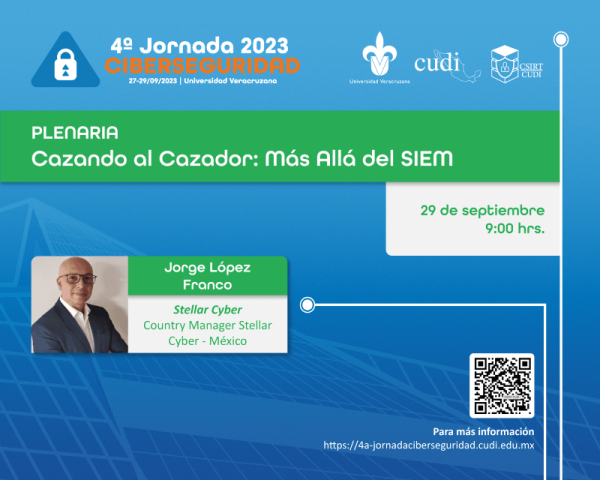

Venga y escuche de nuevas tecnologías que le permitirán ir más allá y poder conocer la fuente, destino, técnica e inclusive poder contener los ataques en cuanto se reciben.

Notas y comentarios

Una estrategia de seguridad regularmente contempla: un análisis de riesgos, un BIA, un análisis GAP, etc., además de la implementación de controles administrativos y técnicos.

¡Listo! Ya estoy libre de ataques, ¿entonces porque las organizaciones siguen recibiendo ataques y no saben ni cómo fue, qué usuario, qué equipo?, ¿cómo avanzó o qué técnicas fueron usadas? ¿Ya tienen un SIEM y no se ve nada? ¿Ya tienen un SIEM administrado por un proveedor y tampoco les alertó nada?

Entonces, ¿es SOLO un SIEM suficiente para el monitoreo de sus sistemas?

Documentos o presentaciones: